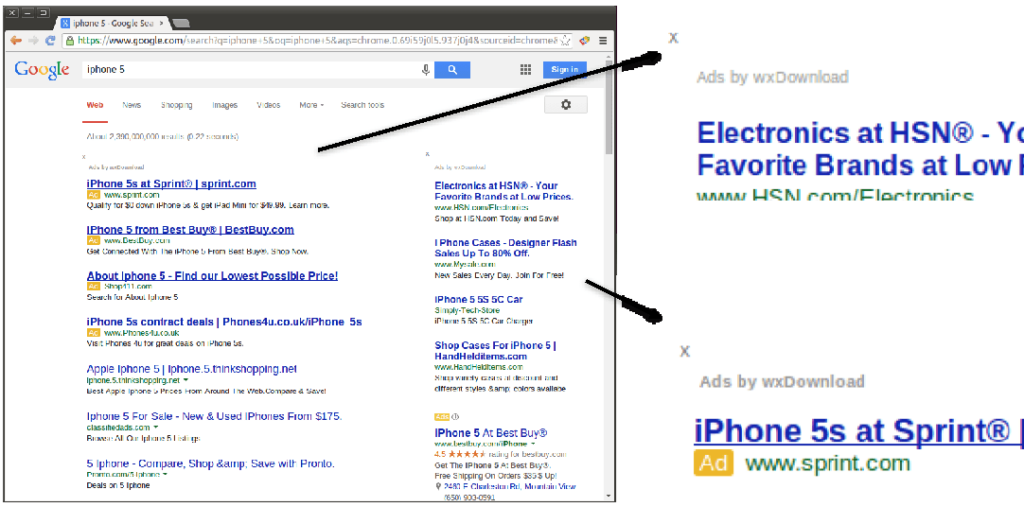

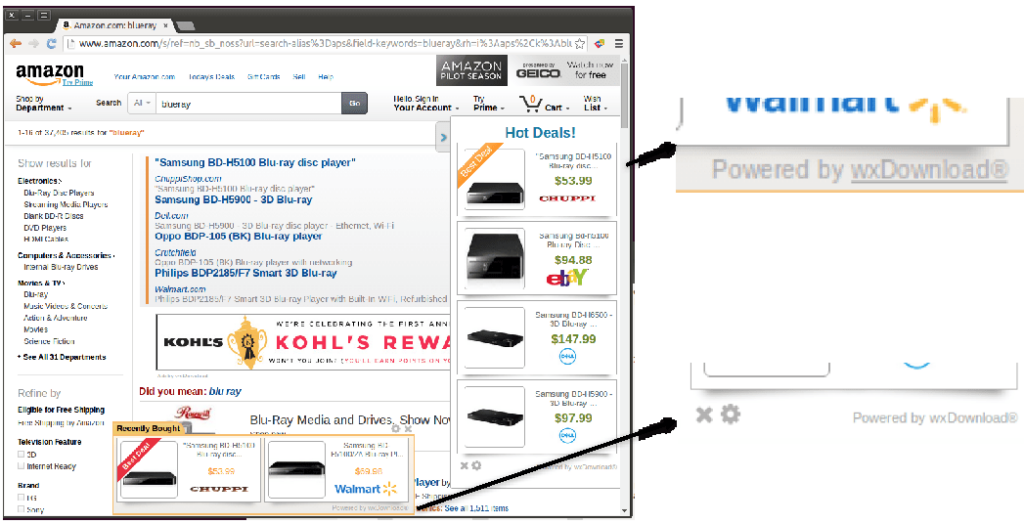

Beispiele

Google Suche

Amazon

Wie funktioniert Ad Injection

Eine Ad Injection beginnt normalerweise damit, dass ein User eine Browser-Erweiterung installiert oder ein Programm downloaded und installiert, wo stillschweigend weitere Software mitinstalliert wird.

Wenn der User anschliessend im Internet surft, wird ihm massiv mehr Werbung angezeigt. Werbung die eigentlich nicht erscheinen sollte.

Hierbei gibt es 2 Grundformen der Ad Injection:

Option 1: Die echte Werbung wird durch andere Banner überlagert. Dies hat einen negativen Impact auf die Viewability Werte des Publishers.

Option 2: Die echte Werbung wird komplett durch andere ersetzt, oder es erscheint zusätzliche Werbung an Stellen, die nicht für Werbung vorgesehen war. Dies hat einen negativen Impact auf die Werbewirkung & Performance der überlagerten Ads.

Aktuelle Verbreitung

Ad Injection hat sich als browserübergreifende Monetarisierungs-Plattform fest eingewurzelt und betrifft aktuell mehr als 5% aller Daily Unique IP-Adressen die Google besuchen. Dies sind Multi-Millionen User rund um die Welt.

Eine im September 2014 durchgeführte Studie identifizierte über 50’000 Chrome Extensions und 34’000 Windows Binaries. Hiervon waren 36% bei Chrome, respektive 17% bei Windows eindeutig bösartig.

Lösungsansätze

Die Ad Exchanges haben begonnen ihre Richtlinien & Prüfung der zugelassenen Werbepartner zu erhöhen.

Darüber können die Webseitenbetreiber zu mehr Sicherheit beitragen. Sie sollten, sofern nicht schon passiert, ihre Webseiten auf HSTS (HTTP Strictly Transport Security) umstellen.

Sowie ihre Web-Entwickler auffordern, den Anteil der eigenen Ad Injection Niveaus mit frei verfügbaren Tools zu messen. Hierdurch wird das Ausmass des AdFrauds durch Ad Injection stärker erfasst und der Umfang & Auswirkung kann durch Pressemitteilungen & Fachartikeln ein breiteres Bewusstsein in der Öffentlichkeit schaffen.

Als dritte Partei sind auch die Browser-Entwickler gefordert. Diese müssen striktere Richtlinien in Bezug auf „side-loading Erweiterungen“ sowie zu Modifikationen der Browser-Umgebung umsetzen.

Philipp Semmler & Stephan Sliwensky